Mekanisme Keamanan Inti Chainlink

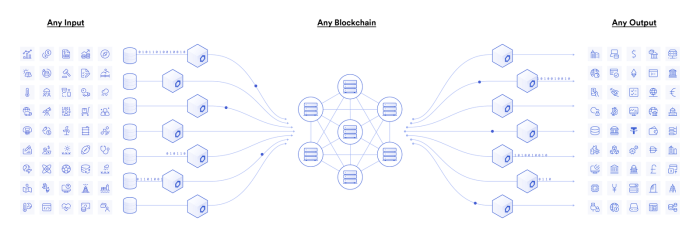

Apa saja mekanisme keamanan yang digunakan Chainlink? – Chainlink, sebagai penyedia data oracle terdesentralisasi, memiliki arsitektur keamanan yang kompleks dan berlapis untuk memastikan akurasi dan keandalan data yang dikirimkan ke smart contract. Keamanan ini tidak hanya bergantung pada satu mekanisme, melainkan pada kombinasi strategi yang saling melengkapi dan memperkuat satu sama lain. Sistem ini dirancang untuk melindungi dari berbagai ancaman, termasuk manipulasi data, serangan denial-of-service (DoS), dan serangan Sybil.

Keberhasilan Chainlink dalam menghadirkan data yang tepercaya bergantung pada interaksi yang rumit antara berbagai komponen keamanan. Sistem ini dirancang untuk meminimalisir titik kegagalan tunggal dan memastikan bahwa bahkan jika beberapa bagian sistem dikompromikan, keseluruhan sistem tetap utuh dan dapat berfungsi dengan baik.

Peran Oracle Nodes dalam Keamanan Jaringan

Oracle Nodes merupakan jantung dari sistem Chainlink. Mereka adalah server yang independen dan terdistribusi yang bertanggung jawab untuk mengambil data dari sumber dunia nyata dan mengirimkannya ke blockchain. Keamanan jaringan Chainlink sangat bergantung pada ketahanan dan keamanan node-node ini. Setiap node dioperasikan oleh operator yang berbeda, mengurangi risiko konsentrasi kekuatan dan meningkatkan ketahanan terhadap serangan terpusat. Operator-operator ini dipilih secara ketat dan harus memenuhi persyaratan keamanan yang tinggi untuk berpartisipasi dalam jaringan.

Protokol Konsensus Chainlink

Chainlink menggunakan beberapa mekanisme konsensus untuk memastikan akurasi dan keandalan data. Mekanisme ini bekerja bersama untuk memvalidasi data yang dikirimkan oleh oracle nodes dan mencegah penyebaran informasi yang salah atau jahat. Tidak seperti sistem blockchain yang hanya menggunakan satu mekanisme konsensus, Chainlink memanfaatkan pendekatan multi-lapis untuk meningkatkan ketahanan dan keamanan.

Perbandingan Mekanisme Konsensus Chainlink

| Nama Mekanisme | Deskripsi Singkat | Keunggulan | Kelemahan |

|---|---|---|---|

| Agregasi Data | Mengumpulkan data dari beberapa oracle nodes dan mengambil nilai median atau rata-rata untuk mengurangi pengaruh outlier. | Meningkatkan akurasi dan ketahanan terhadap data yang salah. | Membutuhkan sejumlah node yang cukup besar untuk efektif. |

| Reputasi Node | Memberikan bobot yang lebih tinggi kepada node dengan reputasi yang baik, berdasarkan riwayat kinerja dan verifikasi. | Meningkatkan kepercayaan pada data yang dihasilkan. | Rentan terhadap manipulasi reputasi jika sistem reputasi tidak dirancang dengan baik. |

| Verifikasi Multi-Party | Membutuhkan persetujuan dari beberapa node yang independen sebelum data dianggap valid. | Meningkatkan keamanan dan ketahanan terhadap serangan tunggal. | Dapat memperlambat proses pengiriman data. |

Penanganan Serangan Sybil dan Ketahanan terhadap Manipulasi Data

Serangan Sybil, di mana seorang penyerang mengendalikan banyak node untuk memanipulasi data, merupakan ancaman serius bagi sistem terdesentralisasi. Chainlink mengatasi ancaman ini melalui beberapa cara, termasuk verifikasi identitas yang ketat untuk operator node, mekanisme reputasi yang didasarkan pada kinerja historis, dan penggunaan teknik kriptografi untuk memastikan otentisitas data. Selain itu, mekanisme konsensus seperti agregasi data dan verifikasi multi-party membuat sangat sulit bagi penyerang untuk mengendalikan cukup banyak node untuk memengaruhi hasil secara signifikan. Sistem ini dirancang sedemikian rupa sehingga bahkan jika beberapa node dikompromikan, data yang dihasilkan tetap akurat dan tepercaya berkat mekanisme redundansi dan verifikasi yang terintegrasi.

Apabila menyelidiki panduan terperinci, lihat Bagaimana cara berkontribusi dalam pengembangan Avalanche? sekarang.

Keamanan Data dan Integritas: Apa Saja Mekanisme Keamanan Yang Digunakan Chainlink?

Kepercayaan adalah pondasi dari setiap sistem desentralisasi, dan Chainlink membangun kepercayaan tersebut melalui mekanisme keamanan yang canggih untuk memastikan integritas data yang disampaikan oleh Oracle Nodes. Sistem ini dirancang untuk meminimalisir potensi manipulasi dan kesalahan, sehingga data yang diterima oleh smart contract tetap akurat dan handal.

Verifikasi dan Validasi Data oleh Chainlink

Chainlink menggunakan beberapa lapisan verifikasi untuk memastikan integritas data. Proses ini melibatkan beberapa Oracle Nodes yang independen untuk mengambil data dari sumber eksternal. Setiap Node mengirimkan hasil yang telah mereka peroleh. Kemudian, sistem Chainlink akan membandingkan hasil tersebut. Jika terdapat perbedaan yang signifikan, sistem akan menandai data tersebut sebagai mencurigakan dan menolaknya. Hanya data yang telah diverifikasi dan disetujui oleh mayoritas Nodes yang akan diteruskan ke smart contract.

Penanganan Kesalahan dan Manipulasi Data

Meskipun sistem dirancang untuk meminimalisir kesalahan, potensi manipulasi atau kesalahan dari sumber eksternal tetap ada. Chainlink mengatasi hal ini dengan beberapa cara. Sistem toleransi kesalahan memungkinkan beberapa Node untuk memberikan hasil yang salah tanpa mempengaruhi keseluruhan akurasi data. Selain itu, pemilihan Oracle Nodes yang beragam dan terdistribusi secara geografis mengurangi risiko konsentrasi kesalahan atau serangan terkoordinasi.

Peran Cryptographic Hashing dalam Keamanan Data

Cryptographic hashing memainkan peran krusial dalam menjaga integritas data di Chainlink. Setiap potongan data yang masuk ke sistem di-hash, menciptakan representasi unik yang tidak dapat diubah. Jika data tersebut diubah, hash-nya juga akan berubah, yang memungkinkan sistem untuk mendeteksi dengan cepat setiap manipulasi yang dilakukan sebelum data tersebut mencapai smart contract. Proses ini memastikan bahwa data yang diterima oleh smart contract adalah data yang asli dan belum termodifikasi.

Contoh Skenario Keamanan Data Chainlink

Bayangkan sebuah aplikasi DeFi yang menggunakan harga aset kripto dari Chainlink untuk menjalankan transaksi. Seandainya ada satu Oracle Node yang jahat dan mencoba mengirimkan harga yang salah (misalnya, harga Bitcoin yang jauh lebih rendah dari harga pasar sebenarnya), sistem Chainlink akan mendeteksi penyimpangan ini karena mayoritas Node lainnya akan mengirimkan harga yang akurat. Dengan demikian, transaksi akan tetap menggunakan harga yang benar, melindungi pengguna dari potensi kerugian finansial akibat data yang dimanipulasi.

Keamanan Jaringan dan Perlindungan dari Serangan

Chainlink, sebagai oracle terdesentralisasi, menghadapi tantangan keamanan yang signifikan. Keberhasilannya bergantung pada kemampuannya untuk memberikan data yang akurat dan andal, sambil tetap terlindungi dari berbagai ancaman. Mekanisme keamanan yang diterapkan Chainlink dirancang untuk melindungi sistem dari manipulasi data, serangan denial-of-service (DoS), dan berbagai eksploitasi keamanan lainnya. Berikut penjelasan lebih detail mengenai beberapa mekanisme keamanan tersebut.

Perlindungan terhadap Serangan Denial of Service (DoS)

Serangan DoS bertujuan untuk membuat sistem tidak tersedia bagi pengguna yang sah dengan membanjiri sistem dengan lalu lintas yang berlebihan. Chainlink menggunakan beberapa strategi untuk mengurangi dampak serangan DoS. Salah satu strategi utamanya adalah arsitektur terdesentralisasinya. Tidak seperti sistem terpusat yang memiliki titik kegagalan tunggal, Chainlink tersebar di banyak node independen. Jika satu node diserang, node lain tetap dapat beroperasi, memastikan kelangsungan layanan. Selain itu, Chainlink juga mengimplementasikan mekanisme pembatasan tingkat (rate limiting) untuk membatasi jumlah permintaan yang diterima dari satu alamat IP dalam jangka waktu tertentu. Ini membantu mencegah satu entitas dari membanjiri jaringan dengan permintaan palsu.

Pencegahan Serangan Malware dan Eksploitasi Kerentanan Keamanan

Chainlink mengadopsi pendekatan multi-lapis untuk mencegah serangan malware dan eksploitasi kerentanan keamanan. Proses verifikasi kode yang ketat diterapkan sebelum node dapat bergabung dalam jaringan. Node juga secara berkala diaudit untuk memastikan kepatuhan terhadap standar keamanan. Selain itu, penggunaan kriptografi yang kuat dan protokol keamanan yang teruji waktu membantu melindungi data dan komunikasi dari ancaman eksternal. Sistem pemantauan yang terus-menerus memantau aktivitas jaringan untuk mendeteksi perilaku mencurigakan dan segera menanggapi potensi ancaman.

Data tambahan tentang Bagaimana Chainlink digunakan dalam dunia nyata? tersedia untuk memberi Anda pandangan lainnya.

Langkah-langkah Keamanan untuk Menjaga Kerahasiaan Data

Kerahasiaan data merupakan prioritas utama Chainlink. Beberapa langkah keamanan yang diimplementasikan untuk menjamin hal ini meliputi penggunaan enkripsi end-to-end untuk melindungi data yang ditransmisikan antara node dan pengguna. Data yang sensitif juga dienkripsi saat disimpan. Akses ke data dibatasi hanya untuk pihak yang berwenang melalui mekanisme kontrol akses yang ketat. Selain itu, Chainlink menerapkan prinsip minimal data, artinya hanya data yang diperlukan untuk operasi yang relevan yang dikumpulkan dan disimpan.

Penanganan Masalah Keamanan di Masa Mendatang

Chainlink secara aktif mengantisipasi dan beradaptasi dengan ancaman keamanan yang muncul. Tim keamanan Chainlink secara terus-menerus memantau lanskap ancaman dan melakukan pembaruan keamanan secara berkala. Riset dan pengembangan berkelanjutan difokuskan pada peningkatan mekanisme keamanan yang ada dan pengembangan solusi baru untuk mengatasi tantangan keamanan yang muncul. Kolaborasi dengan peneliti keamanan eksternal dan komunitas Chainlink juga berperan penting dalam meningkatkan postur keamanan keseluruhan jaringan.

Ilustrasi Mekanisme Keamanan Chainlink

Bayangkan sebuah benteng yang dijaga oleh beberapa lapis pertahanan. Lapisan pertama adalah arsitektur terdesentralisasi, yang mencegah titik kegagalan tunggal. Jika satu bagian benteng diserang (analogi serangan DoS pada satu node), bagian lain tetap berdiri kokoh. Lapisan kedua adalah sistem pemantauan dan verifikasi kode yang ketat, seperti penjaga yang memeriksa setiap orang yang memasuki benteng (analogi pemeriksaan keamanan node). Lapisan ketiga adalah enkripsi dan kontrol akses yang kuat, seperti tembok benteng yang tinggi dan kokoh yang melindungi harta karun di dalamnya (analogi perlindungan data). Ketiga lapis pertahanan ini bekerja secara bersamaan untuk melindungi sistem dari berbagai jenis serangan. Jika ada upaya untuk menembus satu lapis pertahanan, lapisan lain akan siap untuk menghentikannya. Sistem ini terus diperbarui dan ditingkatkan untuk menghadapi ancaman baru yang muncul.

Audit Keamanan dan Transparansi

Keamanan adalah pilar utama Chainlink. Untuk memastikan kepercayaan dan keandalan sistemnya, Chainlink menjalankan proses audit keamanan yang ketat dan transparan. Proses ini melibatkan berbagai pihak dan bertujuan untuk mengidentifikasi dan memperbaiki kerentanan keamanan sebelum mereka dapat dieksploitasi.

Proses Audit Keamanan Berkala

Chainlink secara berkala melakukan audit keamanan menyeluruh pada seluruh sistem dan komponennya. Audit ini dilakukan oleh perusahaan keamanan siber independen yang terkemuka di industri. Lingkup audit mencakup kode sumber, infrastruktur, dan proses operasional untuk mengidentifikasi potensi kelemahan keamanan. Frekuensi audit disesuaikan dengan kompleksitas sistem dan perubahan yang terjadi.

Transparansi dalam Keamanan dan Penanganan Kerentanan

Komitmen Chainlink terhadap transparansi tercermin dalam bagaimana mereka menangani kerentanan keamanan. Ketika kerentanan ditemukan, baik melalui audit internal maupun laporan dari pihak luar (bug bounty program misalnya), Chainlink segera mengambil tindakan untuk memperbaikinya. Informasi tentang kerentanan yang telah diperbaiki biasanya dipublikasikan, meskipun detail teknisnya mungkin diredaksi untuk mencegah eksploitasi.

Keterlibatan Pihak Ketiga dalam Audit Keamanan

Chainlink berkolaborasi dengan berbagai perusahaan audit keamanan independen yang memiliki reputasi baik. Keterlibatan pihak ketiga ini penting untuk memastikan objektivitas dan kredibilitas hasil audit. Pemilihan perusahaan audit dilakukan dengan mempertimbangkan keahlian dan pengalaman mereka dalam mengamankan sistem blockchain dan infrastruktur terkait.

Kebijakan Transparansi Keamanan Chainlink

Chainlink berkomitmen untuk mempertahankan transparansi penuh dalam semua aspek keamanan. Kami percaya bahwa keterbukaan dan kolaborasi adalah kunci untuk membangun sistem yang aman dan andal. Kami akan secara proaktif mempublikasikan informasi tentang audit keamanan dan kerentanan yang telah diperbaiki, sejauh memungkinkan tanpa mengungkap detail yang dapat disalahgunakan.

Publikasi Hasil Audit Keamanan

Hasil audit keamanan Chainlink, termasuk temuan dan rekomendasi, biasanya dipublikasikan di situs web resmi Chainlink atau melalui saluran komunikasi lainnya. Tingkat detail yang dipublikasikan bervariasi, dengan beberapa informasi yang mungkin dirahasiakan untuk mencegah eksploitasi. Namun, secara umum, publik diberikan akses ke ringkasan temuan utama dan tindakan perbaikan yang telah diambil. Hal ini memungkinkan komunitas untuk menilai tingkat keamanan sistem Chainlink dan membangun kepercayaan.

Best Practice Keamanan untuk Pengguna Chainlink

Keamanan aset digital Anda sangat bergantung pada pemahaman dan penerapan praktik keamanan terbaik. Chainlink, sebagai penyedia oracle terdesentralisasi, menawarkan berbagai mekanisme keamanan, namun tanggung jawab utama tetap ada pada pengguna untuk melindungi aset dan smart contract mereka. Panduan ini akan memberikan langkah-langkah praktis untuk meningkatkan keamanan interaksi Anda dengan jaringan Chainlink.

Langkah-langkah Mengamankan Smart Contract yang Terhubung ke Chainlink

Smart contract yang terhubung ke Chainlink perlu dilindungi dari berbagai ancaman. Perlindungan yang komprehensif memerlukan pendekatan multi-lapisan.

- Verifikasi Kode Smart Contract: Sebelum deploy, audit kode smart contract secara menyeluruh oleh auditor keamanan yang berpengalaman. Cari kerentanan yang mungkin dieksploitasi oleh pihak yang tidak berwenang.

- Penggunaan Oracle yang Terverifikasi: Pastikan hanya menggunakan Oracle Nodes Chainlink yang telah diverifikasi dan memiliki reputasi baik. Periksa reputasi dan riwayat kinerja mereka sebelum mengandalkan data yang mereka berikan.

- Penggunaan Limitasi Akses: Batasi akses ke smart contract Anda dengan mekanisme kontrol akses yang ketat. Ini dapat mencakup penggunaan sistem izin atau alamat yang disetujui saja.

- Penggunaan Mekanisme Keamanan Tambahan: Pertimbangkan untuk menambahkan mekanisme keamanan tambahan seperti multi-signature wallet atau sistem escrow untuk transaksi bernilai tinggi.

Daftar Praktik Keamanan Terbaik yang Direkomendasikan Chainlink

Chainlink secara aktif mendorong pengguna untuk mengikuti praktik keamanan terbaik. Berikut adalah beberapa rekomendasi penting:

- Selalu perbarui perangkat lunak dan library yang digunakan dalam interaksi dengan Chainlink.

- Gunakan kata sandi yang kuat dan unik untuk setiap akun yang terkait dengan Chainlink.

- Aktifkan autentikasi dua faktor (2FA) untuk semua akun Anda.

- Hindari penggunaan perangkat lunak atau layanan yang tidak tepercaya.

- Selalu tinjau dan verifikasi transaksi sebelum Anda menandatanganinya.

Memverifikasi Keaslian Data dari Oracle Nodes Chainlink, Apa saja mekanisme keamanan yang digunakan Chainlink?

Verifikasi keaslian data sangat penting untuk memastikan integritas smart contract Anda. Berikut langkah-langkah yang dapat dilakukan:

- Periksa Reputasi Node: Tinjau riwayat kinerja dan reputasi Oracle Node yang digunakan. Cari informasi tentang ketersediaan, akurasi, dan keandalan data yang diberikan.

- Verifikasi Sumber Data: Selidiki sumber data yang digunakan oleh Oracle Node. Apakah sumbernya terpercaya dan terverifikasi?

- Tinjau Mekanisme Konsensus: Pahami bagaimana Chainlink memastikan konsensus dan akurasi data dari beberapa Oracle Node. Mekanisme ini harus transparan dan dapat diverifikasi.

- Analisis Data yang Diterima: Bandingkan data yang diterima dari beberapa Oracle Node untuk mendeteksi anomali atau inkonsistensi.

Ancaman Keamanan dan Cara Mengatasinya

Pengguna Chainlink dapat menghadapi berbagai ancaman keamanan. Memahami ancaman ini dan cara mengatasinya sangat penting.

| Ancaman Keamanan | Cara Mengatasi |

|---|---|

| Serangan Denial-of-Service (DoS) | Gunakan infrastruktur yang tangguh dan terdistribusi. |

| Eksploitasi Kerentanan Smart Contract | Audit kode secara menyeluruh dan perbarui secara berkala. |

| Data yang dimanipulasi oleh Oracle yang tidak tepercaya | Gunakan Oracle Nodes yang terverifikasi dan diversifikasi sumber data. |

| Phishing dan pencurian kredensial | Gunakan kata sandi yang kuat, autentikasi dua faktor, dan hindari tautan mencurigakan. |

| Serangan replay | Gunakan nonce yang unik untuk setiap transaksi. |