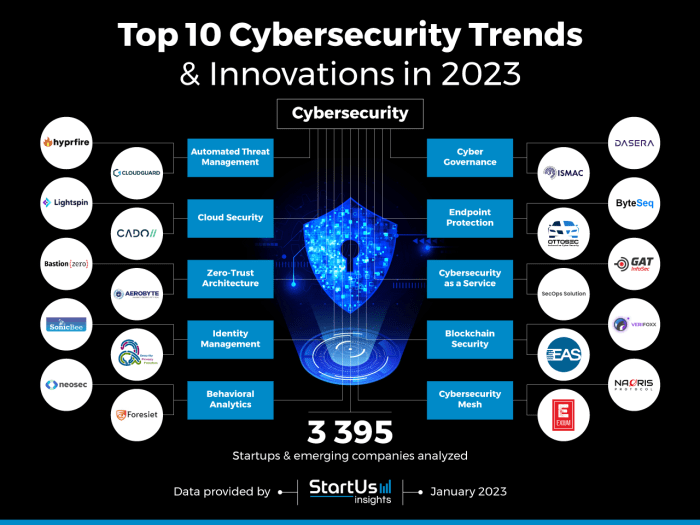

Apa saja terobosan terbaru dalam teknologi _cybersecurity_? – Apa saja terobosan terbaru dalam teknologi cybersecurity? Pertanyaan ini semakin relevan seiring meningkatnya ancaman siber yang semakin canggih dan kompleks. Dunia digital yang semakin terhubung memaksa perkembangan teknologi keamanan siber untuk terus berinovasi, menghadirkan solusi-solusi baru untuk melindungi data dan sistem dari serangan yang tak terduga.

Dari kecerdasan buatan hingga kriptografi modern, berbagai terobosan telah dan terus dikembangkan untuk menghadapi tantangan keamanan di era digital ini.

Artikel ini akan mengulas beberapa terobosan terbaru dalam teknologi cybersecurity, meliputi peran AI dalam deteksi ancaman, peningkatan keamanan data cloud, strategi pertahanan terhadap ancaman siber baru, penerapan teknologi blockchain, serta perkembangan kriptografi modern. Pembahasan ini akan memberikan gambaran komprehensif tentang bagaimana teknologi terbaru tersebut digunakan untuk memperkuat pertahanan siber dan melindungi aset digital yang berharga.

Perkembangan AI dalam Cybersecurity: Apa Saja Terobosan Terbaru Dalam Teknologi _cybersecurity_?

Kecerdasan buatan (AI) telah merevolusi berbagai sektor, dan cybersecurity tidak terkecuali. Penerapan AI dalam keamanan siber menawarkan kemampuan deteksi dan respons ancaman yang jauh lebih canggih dibandingkan metode tradisional. Kemampuan AI untuk menganalisis data dalam skala besar dan mengidentifikasi pola yang kompleks menjadikannya alat yang sangat efektif dalam melawan ancaman siber yang semakin berkembang.

Penerapan AI dalam Deteksi dan Penanggulangan Ancaman Siber

AI digunakan untuk mendeteksi berbagai jenis ancaman, mulai dari malware dan phishing hingga serangan DDoS dan pencurian data. Sistem AI dapat menganalisis lalu lintas jaringan, log sistem, dan data lainnya untuk mengidentifikasi aktivitas yang mencurigakan. Setelah ancaman terdeteksi, AI dapat secara otomatis mengambil tindakan untuk menanggulanginya, seperti memblokir akses yang tidak sah atau mengisolasi sistem yang terinfeksi.

Contoh Algoritma AI dalam Sistem Keamanan Siber Modern

Beberapa algoritma AI yang umum digunakan dalam sistem keamanan siber meliputi machine learning (termasuk supervised learning, unsupervised learning, dan reinforcement learning), deep learning, dan computer vision. Machine learning digunakan untuk membangun model yang dapat mengidentifikasi pola ancaman berdasarkan data historis.

Deep learning digunakan untuk menganalisis data yang lebih kompleks dan mengidentifikasi ancaman yang lebih halus. Computer vision digunakan untuk menganalisis gambar dan video untuk mendeteksi aktivitas yang mencurigakan.

Tantangan dan Keterbatasan Penggunaan AI dalam Cybersecurity

Meskipun menawarkan banyak manfaat, penggunaan AI dalam cybersecurity juga memiliki tantangan. Salah satu tantangan utama adalah kebutuhan akan data pelatihan yang besar dan berkualitas tinggi. AI juga rentan terhadap serangan adversarial, di mana penyerang dapat memanipulasi data input untuk mengelabui sistem AI.

Selain itu, interpretasi hasil yang diberikan oleh AI dapat menjadi kompleks dan membutuhkan keahlian khusus.

Perbandingan Metode Deteksi Ancaman Berbasis AI dengan Metode Tradisional

Metode deteksi ancaman berbasis AI menawarkan beberapa keunggulan dibandingkan metode tradisional, seperti kemampuan untuk menganalisis data dalam skala besar dan mengidentifikasi pola yang kompleks. Metode tradisional, seperti signature-based detection, seringkali terbatas pada pendeteksian ancaman yang sudah dikenal. Namun, metode berbasis AI juga memiliki keterbatasan, seperti kebutuhan akan data pelatihan yang besar dan kerentanan terhadap serangan adversarial.

Tabel Perbandingan Efisiensi dan Akurasi Algoritma AI

| Algoritma | Efisiensi | Akurasi | Keterangan |

|---|---|---|---|

| Naive Bayes | Tinggi | Sedang | Cocok untuk data yang sederhana |

| Support Vector Machine (SVM) | Sedang | Tinggi | Baik untuk data dengan dimensi tinggi |

| Deep Learning (Neural Network) | Rendah (perlu komputasi besar) | Tinggi | Cocok untuk data kompleks dan pola yang rumit |

| Random Forest | Sedang | Tinggi | Robust terhadap noise dan outlier |

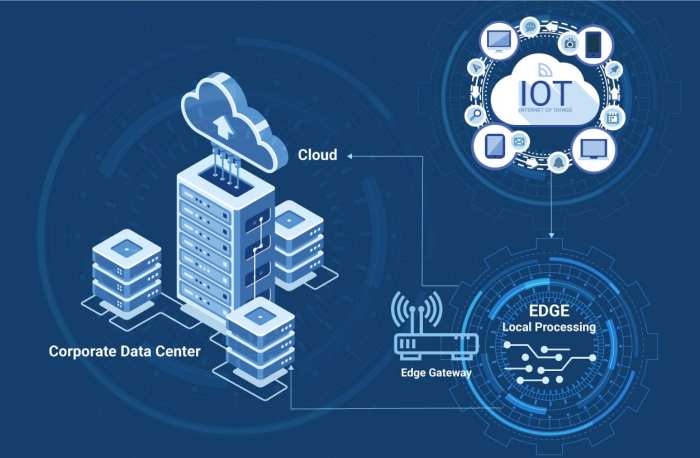

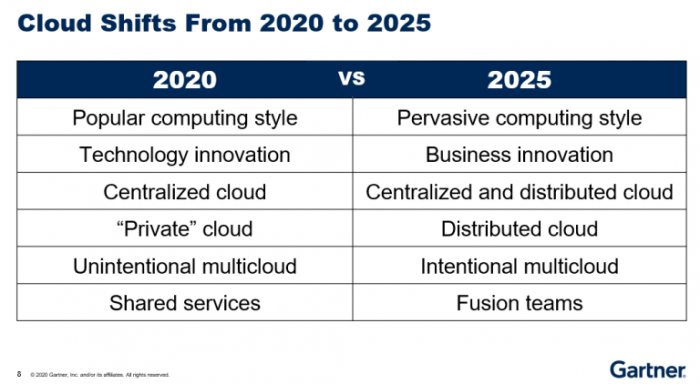

Peningkatan Keamanan Data Cloud

Dengan semakin banyaknya organisasi yang menyimpan data mereka di cloud, keamanan data cloud menjadi semakin penting. Arsitektur keamanan yang komprehensif diperlukan untuk melindungi data dari berbagai ancaman, termasuk akses yang tidak sah, serangan malware, dan pelanggaran data.

Arsitektur Keamanan Data Cloud

Arsitektur keamanan data cloud biasanya terdiri dari beberapa lapisan, termasuk keamanan jaringan, keamanan platform, dan keamanan data. Keamanan jaringan melibatkan perlindungan infrastruktur jaringan yang mendasari cloud. Keamanan platform melibatkan perlindungan sistem operasi dan aplikasi yang berjalan di cloud. Keamanan data melibatkan perlindungan data itu sendiri, termasuk enkripsi dan kontrol akses.

Teknik Enkripsi dan Dekripsi Data Cloud

Berbagai teknik enkripsi dan dekripsi digunakan untuk melindungi data cloud, termasuk enkripsi simetris (menggunakan kunci yang sama untuk enkripsi dan dekripsi) dan enkripsi asimetris (menggunakan kunci publik dan privat yang berbeda). Enkripsi data pada saat istirahat (data yang disimpan) dan saat transit (data yang ditransmisikan) sangat penting untuk menjaga kerahasiaan data.

Protokol Keamanan untuk Mencegah Akses Tidak Sah

Protokol keamanan yang efektif untuk mencegah akses tidak sah ke data cloud meliputi otentikasi multi-faktor (MFA), kontrol akses berbasis peran (RBAC), dan audit log yang komprehensif. MFA menambahkan lapisan keamanan tambahan dengan meminta beberapa metode verifikasi identitas. RBAC membatasi akses ke data berdasarkan peran pengguna.

Audit log menyediakan catatan detail tentang semua aktivitas yang dilakukan pada data cloud.

Risiko Keamanan Utama Penyimpanan Data di Cloud

Risiko keamanan utama yang terkait dengan penyimpanan data di cloud meliputi kehilangan data, pelanggaran data, dan serangan denial-of-service (DoS). Kehilangan data dapat terjadi karena kesalahan manusia, bencana alam, atau serangan siber. Pelanggaran data dapat mengakibatkan kebocoran informasi sensitif. Serangan DoS dapat membuat layanan cloud tidak tersedia.

Penggunaan cryptocurrency semakin meluas, namun kita perlu menyadari dampaknya terhadap lingkungan. Perlu dipahami bahwa proses penambangan (mining) beberapa jenis cryptocurrency, seperti Bitcoin, membutuhkan energi listrik yang sangat besar, sehingga berkontribusi pada emisi karbon. Untuk memahami lebih lanjut tentang hal ini, silahkan baca artikel lengkapnya di Apa saja dampak _cryptocurrency_ pada lingkungan?

yang membahas secara detail mengenai dampak lingkungan dari penggunaan cryptocurrency dan upaya-upaya untuk mengurangi jejak karbonnya. Dengan pemahaman yang lebih baik, kita dapat membuat pilihan yang lebih bertanggung jawab dalam adopsi teknologi ini.

Strategi Mitigasi Risiko Keamanan Cloud

- Implementasi enkripsi yang kuat untuk data pada saat istirahat dan saat transit.

- Penggunaan kontrol akses berbasis peran (RBAC) untuk membatasi akses ke data.

- Penerapan otentikasi multi-faktor (MFA) untuk verifikasi identitas pengguna.

- Pemantauan dan analisis log keamanan secara teratur.

- Pelatihan keamanan siber untuk karyawan.

- Penggunaan solusi keamanan cloud yang terintegrasi.

- Pembuatan rencana pemulihan bencana yang komprehensif.

Ancaman Siber Baru dan Strategi Pertahanan

Dunia siber terus berkembang dengan munculnya ancaman baru yang semakin canggih dan sulit dideteksi. Perkembangan ini menuntut strategi pertahanan proaktif dan adaptif untuk memastikan keamanan sistem dan data.

Ancaman Siber Baru yang Muncul, Apa saja terobosan terbaru dalam teknologi _cybersecurity_?

Ancaman siber baru yang muncul meliputi ransomware yang semakin canggih, serangan zero-day (kerentanan yang belum diketahui), dan serangan supply chain (menargetkan kelemahan dalam rantai pasokan perangkat lunak). Ransomware modern seringkali menggunakan teknik enkripsi yang kuat dan menargetkan infrastruktur kritis.

Serangan zero-day mengeksploitasi kerentanan yang belum diperbaiki, membuat sistem rentan terhadap serangan. Serangan supply chain dapat menyebarkan malware secara luas melalui rantai pasokan perangkat lunak.

Strategi Pertahanan Proaktif

Strategi pertahanan proaktif meliputi pemantauan keamanan yang ketat, pembaruan perangkat lunak secara berkala, dan pelatihan keamanan siber bagi karyawan. Pemantauan keamanan yang ketat memungkinkan deteksi dini ancaman. Pembaruan perangkat lunak secara berkala menutup kerentanan keamanan yang diketahui. Pelatihan keamanan siber meningkatkan kesadaran karyawan terhadap ancaman siber dan meningkatkan kemampuan mereka untuk menanggulangi serangan.

Ilustrasi Serangan Siber dan Sistem Pertahanan

Bayangkan skenario di mana penyerang mengirimkan email phishing yang berisi malware. Email tersebut dirancang untuk meniru email dari sumber yang terpercaya. Jika karyawan membuka lampiran email tersebut, malware akan menginfeksi sistem. Sistem pertahanan, seperti solusi anti-malware dan sistem deteksi intrusi, akan mendeteksi aktivitas yang mencurigakan dan memblokir eksekusi malware.

Selain itu, sistem backup dan pemulihan data akan memastikan bahwa data yang terpengaruh dapat dipulihkan.

Perkembangan teknologi _cryptocurrency_ memang pesat, namun kita perlu bijak melihat dampaknya. Salah satu hal yang perlu diperhatikan adalah pengaruhnya terhadap lingkungan, karena proses _mining_ yang intensif membutuhkan energi listrik dalam jumlah besar. Untuk memahami lebih lanjut mengenai hal ini, silakan baca artikel lengkapnya di Apa saja dampak _cryptocurrency_ pada lingkungan?

yang membahas secara detail dampak negatif dan upaya mitigasi yang sedang dilakukan. Dengan memahami dampaknya, kita dapat mendorong adopsi teknologi yang lebih berkelanjutan di masa depan.

Peran Manusia dalam Strategi Pertahanan Siber

Manusia tetap menjadi faktor penting dalam strategi pertahanan siber. Kesadaran dan pelatihan keamanan siber yang memadai bagi karyawan sangat penting untuk mencegah serangan yang berhasil. Karyawan yang terlatih dapat mengidentifikasi dan melaporkan email phishing, mengenali perilaku yang mencurigakan, dan mengikuti protokol keamanan yang tepat.

Contoh Skenario Serangan Siber dan Langkah Penanggulangan

Sebuah perusahaan mengalami serangan ransomware yang mengenkripsi semua data mereka. Langkah-langkah penanggulangan meliputi:

- Mengisolasi sistem yang terinfeksi untuk mencegah penyebaran malware.

- Membuat backup data yang tidak terenkripsi.

- Meminta bantuan dari tim keamanan siber profesional.

- Menghindari membayar tebusan (karena tidak menjamin pemulihan data).

- Melaporkan insiden tersebut kepada pihak berwenang.

Penerapan Blockchain dalam Cybersecurity

Teknologi blockchain, yang dikenal karena perannya dalam mata uang kripto, juga menawarkan potensi signifikan dalam meningkatkan keamanan data dan sistem. Sifat desentralisasi dan transparan dari blockchain dapat mengatasi beberapa kelemahan dalam sistem keamanan tradisional.

Peningkatan Keamanan Data dan Sistem dengan Blockchain

Blockchain meningkatkan keamanan data melalui penggunaan kriptografi yang kuat dan catatan transaksi yang tidak dapat diubah. Setiap transaksi pada blockchain diverifikasi dan ditambahkan ke blok yang terhubung secara kriptografi, menciptakan rantai yang aman dan transparan. Ini membuat manipulasi data sangat sulit dan dapat meningkatkan kepercayaan dan auditabilitas.

Contoh Penerapan Blockchain dalam Verifikasi Identitas dan Manajemen Akses

Blockchain dapat digunakan untuk verifikasi identitas digital yang aman dan efisien. Dengan menyimpan informasi identitas pada blockchain, verifikasi dapat dilakukan tanpa perlu berbagi data sensitif dengan pihak ketiga. Manajemen akses juga dapat ditingkatkan dengan menggunakan blockchain untuk mengontrol akses ke sumber daya dan data.

Perbandingan Blockchain dengan Metode Keamanan Tradisional

Blockchain menawarkan beberapa keunggulan dibandingkan metode keamanan tradisional, seperti peningkatan keamanan, transparansi, dan auditabilitas. Namun, blockchain juga memiliki keterbatasan, seperti skalabilitas dan kompleksitas implementasi. Metode tradisional mungkin lebih cocok untuk beberapa aplikasi, sementara blockchain lebih ideal untuk aplikasi yang membutuhkan keamanan dan transparansi yang tinggi.

Potensi dan Keterbatasan Penggunaan Blockchain dalam Cybersecurity

Potensi penggunaan blockchain dalam cybersecurity sangat besar, termasuk peningkatan keamanan data, verifikasi identitas, dan manajemen akses. Namun, keterbatasan seperti skalabilitas, kompleksitas, dan konsumsi energi yang tinggi perlu dipertimbangkan. Penelitian dan pengembangan berkelanjutan diperlukan untuk mengatasi keterbatasan ini dan memaksimalkan potensi blockchain dalam cybersecurity.

Peningkatan Transparansi dan Auditabilitas dengan Blockchain

Blockchain meningkatkan transparansi dan auditabilitas dengan menyediakan catatan yang tidak dapat diubah dari semua transaksi. Hal ini memungkinkan untuk melacak dan memverifikasi semua aktivitas yang dilakukan pada sistem, meningkatkan kepercayaan dan mengurangi risiko penipuan.

Peran Kriptografi Modern

Kriptografi modern memainkan peran penting dalam melindungi data dan komunikasi di dunia digital yang semakin terhubung. Algoritma kriptografi yang kuat dan canggih sangat penting untuk menjaga kerahasiaan, integritas, dan autentikasi data.

Algoritma Kriptografi Modern

Algoritma kriptografi modern meliputi berbagai teknik enkripsi simetris dan asimetris, fungsi hash, dan tanda tangan digital. Enkripsi simetris menggunakan kunci yang sama untuk enkripsi dan dekripsi, sementara enkripsi asimetris menggunakan kunci publik dan privat yang berbeda. Fungsi hash menghasilkan nilai unik dari data input, sedangkan tanda tangan digital digunakan untuk memverifikasi keaslian dan integritas data.

Perbedaan Enkripsi Simetris dan Asimetris

Enkripsi simetris lebih cepat dan efisien daripada enkripsi asimetris, tetapi membutuhkan pertukaran kunci rahasia yang aman. Enkripsi asimetris lebih lambat tetapi tidak memerlukan pertukaran kunci rahasia, sehingga lebih cocok untuk aplikasi yang membutuhkan keamanan yang lebih tinggi.

Perkembangan Terbaru dalam Kriptografi Post-Kuantum

Perkembangan terbaru dalam kriptografi post-kuantum berfokus pada pengembangan algoritma kriptografi yang tahan terhadap serangan dari komputer kuantum. Komputer kuantum berpotensi memecahkan algoritma kriptografi modern yang digunakan saat ini, sehingga pengembangan algoritma post-kuantum sangat penting untuk menjaga keamanan data di masa depan.

Tantangan dalam Implementasi dan Manajemen Kunci Kriptografi

Tantangan dalam implementasi dan manajemen kunci kriptografi meliputi penyimpanan kunci yang aman, pengelolaan siklus hidup kunci, dan distribusi kunci yang aman. Kunci kriptografi harus dilindungi dengan ketat untuk mencegah akses yang tidak sah. Siklus hidup kunci harus dikelola dengan cermat untuk memastikan bahwa kunci tetap aman dan efektif.

Tabel Perbandingan Algoritma Kriptografi

| Algoritma | Jenis | Kekuatan | Kelemahan |

|---|---|---|---|

| AES | Simetris | Keamanan yang tinggi | Membutuhkan pertukaran kunci rahasia yang aman |

| RSA | Asimetris | Tidak membutuhkan pertukaran kunci rahasia | Lebih lambat daripada algoritma simetris |

| SHA-256 | Fungsi Hash | Nilai hash yang unik dan sulit dibalik | Rentan terhadap serangan collision jika digunakan sendiri |

| ECDSA | Tanda Tangan Digital | Verifikasi keaslian dan integritas data | Membutuhkan manajemen kunci yang tepat |

Ringkasan FAQ

Apakah semua sistem keamanan siber berbasis AI sepenuhnya akurat?

Tidak. Sistem AI masih dapat membuat kesalahan, terutama saat menghadapi ancaman yang belum pernah dijumpai sebelumnya. Akurasi bergantung pada kualitas data pelatihan dan kompleksitas algoritma yang digunakan.

Bagaimana cara memastikan keamanan data saya di cloud jika terjadi kebocoran data?

Penting untuk memilih penyedia cloud yang memiliki sertifikasi keamanan yang kredibel, menerapkan enkripsi data yang kuat, dan memiliki rencana pemulihan bencana yang komprehensif. Kontrak layanan juga harus mencakup klausul yang mengatur tanggung jawab penyedia dalam hal kebocoran data.

Apakah teknologi blockchain sepenuhnya kebal terhadap serangan siber?

Tidak. Meskipun blockchain menawarkan tingkat keamanan yang tinggi, ia tetap rentan terhadap beberapa jenis serangan, seperti serangan 51%, serangan Sybil, dan eksploitasi kerentanan dalam smart contract.